Шифры замены и табличного гаммирования

Содержание:

- Внедрение шифрования

- Шифр Цезаря в Python на примере английского алфавита

- ПРИЛОЖЕНИЕ

- Цифровые шифры

- Соль

- Один ключ или несколько? Anchor link

- Ребусы для детей 10-12 лет

- Перестановочные шифры

- Ключи

- Стандартные шифры

- Понятие криптографии

- Сквозное шифрование

- Как правильно хранить пароли?

- Пример работы

- Шифр Вернама — это сложно

Внедрение шифрования

Давайте создадим функцию caesar_cipher(), которая принимает строку для шифрования/дешифрования, “набор символов”, показывающий, какие символы в строке должны быть зашифрованы (по умолчанию это будет строчный регистр),

ключ, а также булево значение, показывающее, была ли произведена расшифровка (шифрование) или нет.

Это очень мощная функция!

Вся операция смены была сведена к операции нарезки.

Кроме того, мы используем атрибут string.ascii_lowercase – это строка символов от “a” до “z”.

Еще одна важная особенность, которой мы здесь достигли, заключается в том, что одна и та же функция обеспечивает как шифрование, так и дешифрование; это можно сделать, изменив значение параметра ‘key’.

Операция вырезания вместе с этим новым ключом гарантирует, что набор символов был сдвинут влево – то, что мы делаем при расшифровке сдвинутого вправо шифротекста Цезаря.

Давайте проверим, работает ли это на предыдущем примере.

Мы зашифруем только заглавные буквы текста и передадим то же самое параметру “characters”.

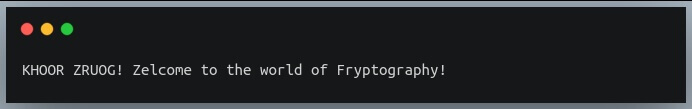

Зашифруем текст: “HELLO WORLD! Welcome to the world of Cryptography!”.

Посмотрите, как часть “KHOOR ZRUOG” соответствует шифрованию “HELLO WORLD” с ключом 3 в нашем первом примере.

Также обратите внимание, что мы указываем набор символов для заглавных букв с помощью string.ascii_uppercase. Мы можем проверить, правильно ли работает расшифровка, используя тот же зашифрованный текст, который мы получили в нашем предыдущем результате

Мы можем проверить, правильно ли работает расшифровка, используя тот же зашифрованный текст, который мы получили в нашем предыдущем результате.

Если мы можем получить наш исходный текст, значит, наша функция работает идеально.

Обратите внимание, как мы установили параметр “decrypt” нашей функции в True. Поскольку мы восстановили наш оригинальный текст, это признак того, что наш алгоритм шифрования-дешифрования с использованием таблицы поиска работает отлично!

Поскольку мы восстановили наш оригинальный текст, это признак того, что наш алгоритм шифрования-дешифрования с использованием таблицы поиска работает отлично!

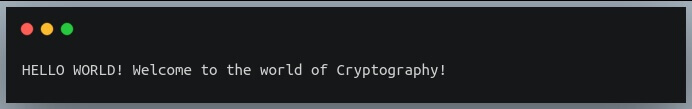

Теперь давайте посмотрим, можно ли расширить набор символов, включив в него не только строчные и прописные символы, но и цифры и знаки препинания.

Здесь мы включаем все символы, которые мы обсуждали до сих пор (включая символ пробела), в набор символов для кодирования.

В результате все (даже пробелы) в нашем обычном тексте было заменено другим символом!

Единственное отличие заключается в том, что обертывание происходит не по отдельности для строчных и прописных символов, а в целом для набора символов.

Это означает, что “Y” со смещением 3 не станет “B”, а будет закодирован как “1”.

Шифр Цезаря в Python на примере английского алфавита

Прежде чем мы погрузимся в определение функций для процесса шифрования и расшифровки шифра Цезаря в Python, мы сначала рассмотрим две важные функции, которые мы будем использовать в процессе – chr() и ord().

Важно понимать, что алфавит в том виде, в котором мы его знаем, хранится в памяти компьютера по-разному. Сам компьютер не понимает алфавит английского языка или другие символы

Сам компьютер не понимает алфавит английского языка или другие символы.

Каждый из этих символов представлен в памяти компьютера с помощью числа, называемого кодом символов ASCII (или его расширением – Unicode), который представляет собой 8-битное число и кодирует почти все символы, цифры и пунктуацию.

Например, заглавная буква “А” представлена числом 65, “В” – 66 и так далее. Аналогично, представление строчных символов начинается с числа 97.

Когда возникла необходимость включить больше символов и знаков из других языков, 8 бит оказалось недостаточно, поэтому был принят новый стандарт – Unicode, который представляет все используемые в мире символы с помощью 16 бит.

ASCII является подмножеством Unicode, поэтому кодировка символов ASCII остается такой же в Unicode. Это означает, что ‘A’ все равно будет представлено с помощью числа 65 в Юникоде.

Обратите внимание, что специальные символы, такие как пробел ” “, табуляция “\t”, новая строка “\N” и т.д., также представлены в памяти своим Юникодом. Мы рассмотрим две встроенные функции Python, которые используются для поиска представления символа в Unicode и наоборот

Мы рассмотрим две встроенные функции Python, которые используются для поиска представления символа в Unicode и наоборот.

ПРИЛОЖЕНИЕ

Упражнения для расшифровки

Перестановки по два

ЕНУС_ТЕМЯНХ_ДОЛУИ

РКЧИТАР_БЕТЯ_АЛСЗАЬ

ОБСЮ_ЬЕНУ_АПУДЛ_И

_СОХУДЕЛЙ

РПМЯ_О_ВРГЗЯЬ

_ИРСЗА_УОПАЗУБУДТ

АК_КАВНЖ_О_ЯОХИДЛ

ОНД_ЛООГП_МОИНЬТБ_ДУТУ

УКАДЯ_У_ОГИДЛ

Cтихотворение Валентина Берестова:

Ходули

Несут меня ходули.

Кричат ребята: «Слазь!»

Боюсь, не упаду ли

С ходулей

Прямо в грязь.

И сразу позабудут,

Как важно я ходил,

Но долго помнить будут,

Куда я угодил.

Свернуть

Перестановки по три

ЕНМРН_ИВАЯСТЕН_УД_ТАМО_ЬЛП_ОХОМ

КАКУБ_ОТДОВ_ЕСВЕН_ЫБ_ _ОЛОЛПГОХО

КАКУБ_ОТДАН_ИЛ_ЕТСОС_ЕСВП_МТСУМО

Н_ЯИЧАЮАНРП_ИВАНЬЛ_ЕООЛСОВ

О_ЯАТСЯЛВС_ЮРАТ_ЕЫИШОИКБ

П_ВАЗОЕЧВШАРЙЕНУМ_РОСЙОНОК_ИЗРЕКН

Ч_СНРЕИВОМОКАЗ_НОКНЕЧГОНД_ОЯН

_ОНРДВ_ГУИОМАЗ_ТЫБ_ЕЫИШОИКБ

ТТОИГЯЯАВ_ЬСДУБ_ОТ_АНЗЕРКНИЕ

ЫРСЮАВЯСТ_И_УТСЮАКМ_ТЯНЕ

Cтихотворение Дениса Маслакова:

Мне нравится не думать о плохом,

Как будто вовсе не было плохого,

Как будто на листе совсем пустом

Я начинаю правильное слово.

Я оставляю старые ошибки

В позавчерашней мусорной корзинке

С черновиком законченного дня.

Но вдруг мои забытые ошибки

Оттягиваясь, будто на резинке,

Срываются и стукают меня.

Свернуть

Подстановки «плюс один»

А ЛБНФЩЁЛ ЕЙГОЬК

ОБЩЖМ ОБ СЁЛЁ

А ТРЙОЛФ ЁНФ

ТПДСЁГБЯ Г СФЛЁ

ГЁЕЭ ЛБНФЩЁЛ ЮУПУ

ОБГЁСОП ГПГЁЛ

Г СФЛБЦ ОЁ ЕЁСЗБМ

ОЙ ПЕЙО ШЁМПГЁЛ

Стихотворение Анастасии Орловой:

Я камушек дивный

Нашёл на реке,

Я спинку ему

Согреваю в руке.

Ведь камушек этот,

Наверно, вовек

В руках не держал

Ни один человек!

Свернуть

Подстановки «минус один»

МЯ ЦДСЪПЕФ ЙНКЕРЯФ

ЙЯСЯЭС ЛЯКЪЧЯ

ГПТВНИ МЯ СПЕФ ОПНДФЯК

ЙТГЯСН МД РОДЧЯ

МЯ ГБТФ МДРЕСРЮ СПДСЗИ

ЛЯКЭРДМЫЙЗИ ЙЯЙ ВМНЛ

Я Ю ЙЯЦТРЫ МЯГ МЗЛЗ

МЯ ЙНКДРД НГМНЛ

Стихотворение Галины Дядиной:

Колесо обозрения

На четырёх колёсах

Катают малыша.

Другой на трёх проехал

Куда-то, не спеша.

На двух несётся третий –

Малюсенький, как гном.

А я качусь над ними –

На колесе одном.

Свернуть

Подстановки «плюс два»

ПВО ИВНМР ЁЖЁХЪМХ МРТПЖБ

Д УТВДПЖПЮЖ У ПВОК РП РФУФВН

СРУМРНЮМХ Д ЁЖФУФДЖ ГВТОВНЖБ

К ОРЛЁРЁЭТВ ПЖ ЩКФВН

ПЖ ДРУЧКЫВНУБ ФЖНЖЦРПРО

К Д ФВТВМВПКЫЖ ПЖ ДПКМ

МВМ ДЭТРУ РП ФВМКО ХЩЗПЭО

ПЖ ЙПВБ УВОЭЧ ЕНВДПЭЧ МПКЕ

Cтихотворение Валентина Берестова:

Корнею Чуковскому

Нам жалко дедушку Корнея:

В сравненье с нами он отстал,

Поскольку в детстве «Бармалея»

И «Мойдодыра» не читал,

Не восхищался «Телефоном»

И в «Тараканище» не вник.

Как вырос он таким учёным,

Не зная самых главных книг?!

Свернуть

Цифровые шифры

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc

При этом важно соблюдение регистра

Расшифруйте следующее сообщение, в котором использована кириллица:

Шифр A1Z26

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите. Только нижний регистр.

Попробуйте определить, что здесь написано:

Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

Соль

Когда пароли являются частью создания ключа, процесс шифрования требует дополнительных мер безопасности. Один из таких шагов — соление паролей. На базовом уровне соль добавляет случайные данные в одностороннюю хеш-функцию. Давайте разберемся, что это значит, на примере.

Есть два пользователя с одинаковым паролем: hunter2.

Запускаем hunter2 через генератор хэшей SHA256 и получаем f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7.

Кто-то взламывает базу паролей и проверяет этот хеш; каждая учетная запись с соответствующим хешем сразу становится уязвимой.

На этот раз мы используем индивидуальную соль, добавляя случайное значение данных к каждому паролю пользователя:

- Пример соли # 1: hunter2 + sausage: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Пример соли # 2: hunter2 + бекон: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Быстро сравните хеши для одних и тех же паролей с (очень простой) солью и без нее:

- Без соли: f52fbd32b2b3b86ff88ef6c490628285f482af15ddcb29541f94bcf526a3f6c7

- Пример соли № 1: 3436d420e833d662c480ff64fce63c7d27ddabfb1b6a423f2ea45caa169fb157

- Пример соли № 2: 728963c70b8a570e2501fa618c975509215bd0ff5cddaf405abf06234b20602c

Вы видите, что добавление соли в достаточной степени рандомизирует значение хеш-функции, так что ваш пароль остается (почти) полностью безопасным во время взлома. И что еще лучше, пароль по-прежнему связан с вашим именем пользователя, поэтому при входе на сайт или в службу не возникает путаницы с базой данных.

Один ключ или несколько? Anchor link

При использовании симметричного шифрования существует единственный ключ как для шифрования, так и расшифровывания данных.

|

| Старые способы шифрования были симметричными. В «шифре Цезаря», использованном Юлием Цезарем, ключом для шифрования и для расшифровывания сообщений был сдвиг по алфавиту на три символа. Например, символ «A» будет изменён на «Г». Сообщение «ШИФРОВАНИЕ — ЭТО КРУТО» превратится с помощью этого ключа («три») в «ЫЛЧУСЕГРЛЗ АХС НУЦХС». Тот же самый ключ используется и для расшифровывания сообщения обратно в исходный вид. |

Симметричное шифрование все ещё применяется сегодня. Оно часто существует в форме «потоковых» и «блочных шифров», которые используют сложные математические процессы для усложнения взлома. В настоящее время процесс шифрования данных проходит в несколько этапов, максимально усложняя извлечение исходных данных при отсутствии подходящего ключа. Современные алгоритмы симметричного шифрования, такие как алгоритм Advanced Encryption Standard (AES), являются надёжными и быстрыми. Симметричное шифрование широко используется компьютерами для таких задач, как шифрование файлов, разделов жёстких дисков на компьютере, полного шифрования дисков и устройств, а также шифрования баз данных, например в менеджерах паролей. При расшифровывании информации, зашифрованной с помощью симметричного шифрования, у вас будут запрашивать пароль. Именно поэтому мы рекомендуем использовать надёжные пароли и предоставляем пособие по созданию надёжных паролей для защиты зашифрованной информации.

Наличие лишь одного ключа может быть полезно, если вы единственный человек, нуждающийся в доступе к зашифрованной информации. Но обладание единственным ключом может стать проблемой при желании поделиться доступом к зашифрованной информации с другом, находящимся вдали от вас. Что, если вы не можете лично встретиться с ним для передачи ключа? И как поделиться ключом через небезопасное подключение к интернету?

Асимметричное шифрование, также называемое шифрованием с открытым ключом, решает эти проблемы. Асимметричное шифрование использует два ключа: закрытый ключ (для расшифровывания) и открытый ключ (для шифрования).

|

Симметричное шифрование |

Асимметричное шифрование |

|---|---|

Симметричное и асимметричное шифрование часто используются совместно для шифрования при передаче данных.

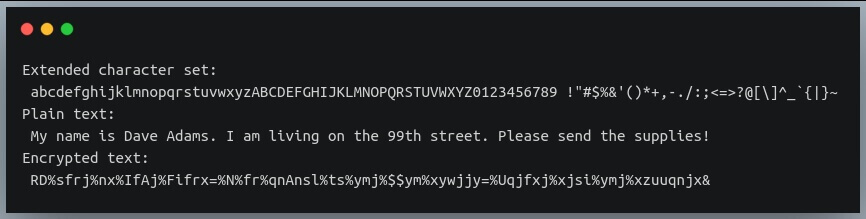

Ребусы для детей 10-12 лет

Как правило, родители думают, что развивающие игры и головоломки – это для детей дошкольного или младшего школьного возраста. Чаще поиском таких интересных задачек занимаются мамы детей в возрасте 6-9 лет, а с возрастом родителей больше интересуют результаты по математике, русскому языку, истории, физике, другим серьезным предметам. Однако даже в возрасте 11-12 лет подростки все также любят головоломки и интересные задачки.

Конечно, если вы предложите подростку забавные загадки для детей 6-8 лет, ему будет скучно и неинтересно. Он гордо скажет, что уже вырос из этих игр, но родители могут подобрать для ребенка задачки сложнее.

Ребусов для детей подросткового возраста огромное количество, они отличаются тематикой, способом разгадывания. Можно найти головоломки по географии, литературе, математике, они развивают логику, нестандартное мышление, умение концентрироваться на одной задаче.

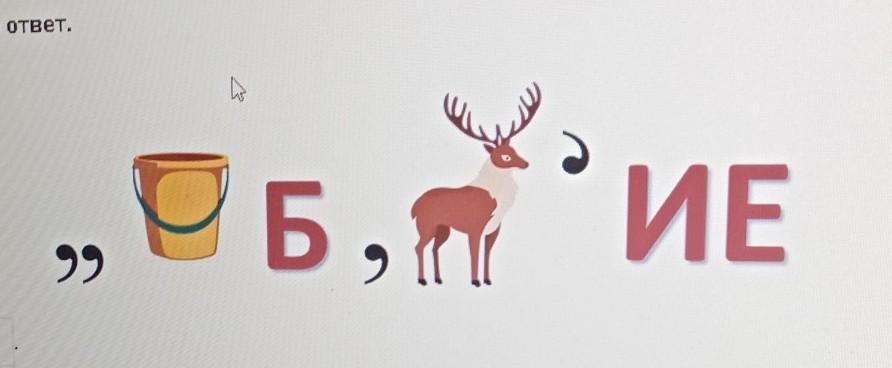

Решение головоломки выглядит следующим образом:

- на картинке нарисован дуб, в слове нужно заменить «д» на «б», получается — «буб»;

- далее нарисован енот и две запятые, это значит, что нужно убрать две последние буквы, остается «ен»;

- соединяем две части — «буб» и «ен».

Ответ: бубен.

Пошаговое решение:

- от «ведро» убираем 2 буквы вначале — «дро».

- от «олень» убираем в начале «о» и «нь» в конце.

Получаем ответ: «дробление»

Над этой задачкой необходимо подумать:

- в слове «солнце» нужно взять только две буквы — первую и четвертую, получаем — «сн»;

- затем следует «еж» на «я», получается — «ежная»;

- из слова «коробка» убираем три последние буквы, остается «коро»;

- последняя часть — «ле» в «а», получается — «лева»;

- теперь собираем все части — «снежная королева».

Первая картинка — кот, «т» меняем на «м», получается «ком». Следующая картинка — панда, а запятая указывает, что нужно убрать первый символ, остается «анда». Собираем все части, получается «команда».

В слове «гвоздь» убираем последнюю букву, остается «гвозд». Добавляем «ика» и получаем ответ «гвоздика».

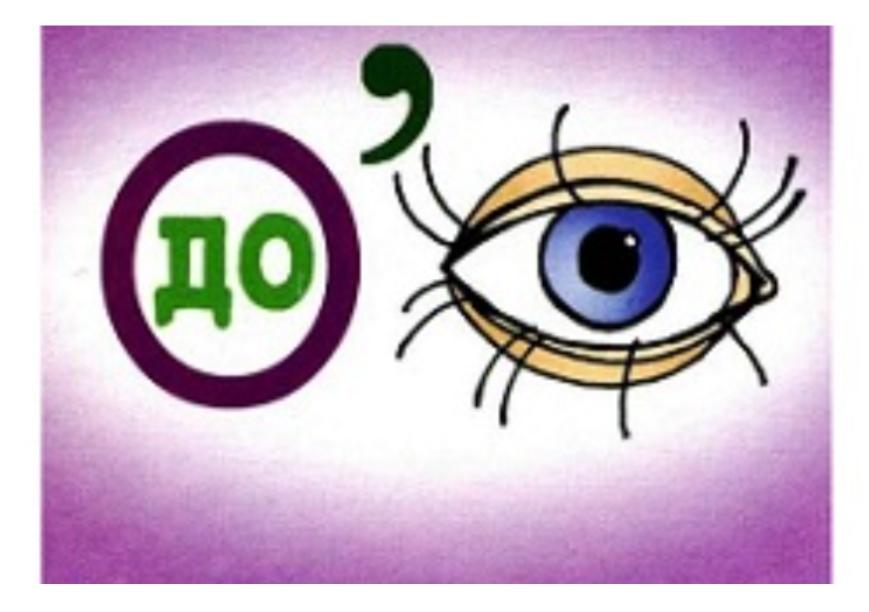

Внимательно посмотрим на первую картинку — в «о» вписано «до», получается — «водо». Следующая картинка — глаз и нужно убрать первую букву, остается — «лаз». Соединяем и получаем — «водолаз«.

Рассмотрим пошаговое решение:

- первая картинка — три, где «и» нужно заменить «е», получается «тре»;

- затем следует «н»;

- последняя часть слова — перо, где нужно убрать первую и последнюю буквы, остается — «ер»;

- складываем все части и получаем — «тренер».

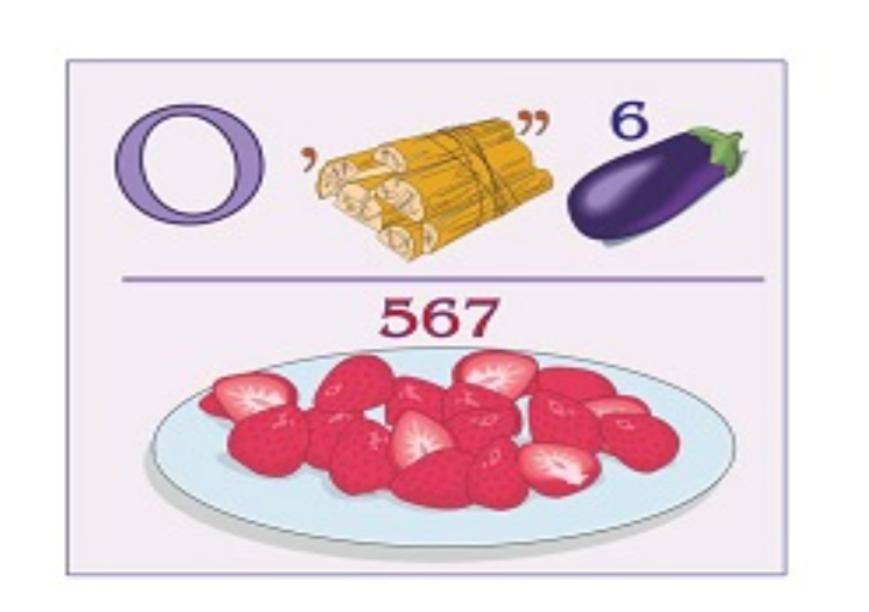

Еще один многошаговый ребус:

- в слове «дрова» убираем первую и две последних буквы, получаем — «ро»;

- добавляем в начале «о»;

- а в конце — шестую букву из слова «баклажан» — «ж»;

- вместе получается — «орож»;

- следующий шаг — в слове «клубника» используем три буквы — пятую, шестую, седьмую — «ник»;

- заключительный шаг — под «орож» «ник».

Ответ: «подорожник».

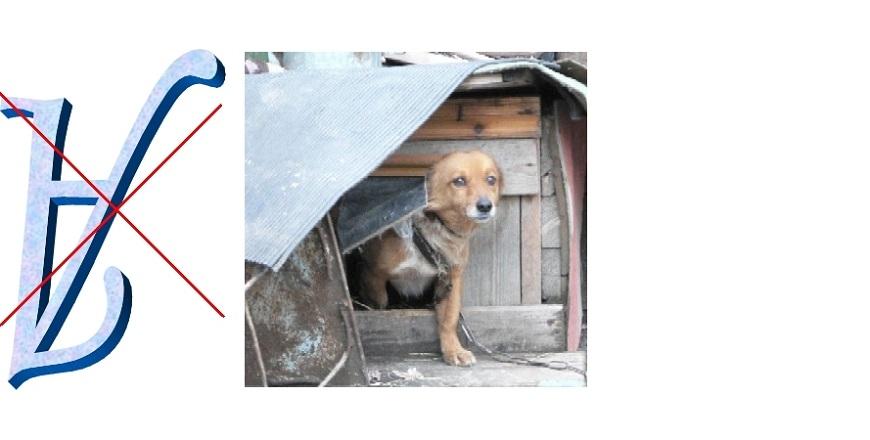

Если «Аз» перевернуть, то будет «не аз», а «За». Получаем «Не-за». Добавляем «Будка» — и получаем «незабудка».

Ребусы для детей 10-11 лет

Ребусы для детей 10-11 лет

Два тематических ребуса на тему химии:

- к слову «маг» добавляем «ни» (от слова «нитки» убрать три последние буквы) и добавляем «й», ответ — магний;

- от слова «свинка» убираем две последние буквы, остается «свин», добавляем «ец», получаем — «свинец».

Перестановочные шифры

Вторая группа кодирования информации использует переустановку не символов, а фраз. При этом могут применяться разные алгоритмы и правила в зависимости от алфавита и объёма сообщения.

Более специфические системы кодирования используют подмену отдельных символов в предложении. При работе с кодировкой пользователь сразу может определить количество предложений и прописанных букв в нём.

Простая перестановка

При кодировании человек самостоятельно выбирает принцип перестановки букв или фраз. Это может быть число или направление письма. Для расшифровки потребуется узнать ключ и правило, по которому производилась замена символов в предложении или тексте.

Здесь же может применяться метод транспозиции. Каждое отдельно предложение можно записать зеркально – задом наперёд. В тексте может шифроваться по такому принципу и каждое отдельное слово или комбинироваться метод с простой простановкой фраз либо слов.

Транспонирование используется для табличного кодирования. Исходный текст записывается по вертикали. Для шифровки его оформляют по горизонтали или наоборот. Метод штакетника это упрощённый вариант транспонирования. В две строки записывается предложение. В первой строчке чётные буквы, во второй нечётные.

Одиночная перестановка по ключу

Для кодирования текст вносится в таблицу размером 9Х9. Рядом оформляется идентичная. В первой части вписывается кодовая фраза либо предложение.

Во второй каждая буква переводится в число. Кодирование производится по смещению либо заменой. Для этого применяется ключ. В результате полученный зашифрованный вид фразы выписывается построчно.

Двойная перестановка

Накладывается на одиночную. Уже закодированное сообщение шифруется ещё раз. Могут проставляться как столбцы, так и строки. Во втором случае размер таблицы намеренно подбирается больше чем при первом случае шифрования.

Маршрутная перестановка

Это усложнённый тип транспонированной таблицы. Различие заключается в направлении чтения информации в таблице.

Для раскодирования сообщения потребуется знать направление, при котором кодовое слово было скрыто. Часто применяется шахматная доска. Вместо указания направления отмечается фигура с правилом движения по полю.

Перестановка «Волшебный квадрат»

Состоит из квадрата, в клетках которого указаны последовательно натуральные числа. Метод был изобретён в Китае

Важно чтобы разрядность в натуральных числах в итоге соответствовала последовательности написания и расположению в таблице

Вращающаяся решётка

Решётка состоит из нескольких квадратов. В них заполнены цифры и есть пробелы. Метод шифрования по направлению считается перестановочным.

Расположение пустых клеток должно быть таким, что при передвижении квадратов на их месте не оставалось пробелов. Для кодирования под решётку с составленными числами подкладывается квадрат с буквами.

При перекладывании верхнего слоя и поворачивании его, в пустых клетках будет отображаться конкретная буква. Необходимо направить решётку так, чтобы в пустое окошко попала именно подходящая буква для шифруемого слова.

Ключи

Для процесса шифрования требуется криптографический ключ, который сообщает алгоритму, как преобразовать открытый текст в зашифрованный текст. Принцип Керкхоффса утверждает, что «только секретность ключа обеспечивает безопасность», в то время как изречение Шеннона продолжает «противник знает систему».

Эти два утверждения влияют на роль шифрования и ключей в нем.

Хранить в секрете детали всего алгоритма шифрования чрезвычайно сложно; хранить в секрете гораздо меньший ключ проще. Ключ блокирует и разблокирует алгоритм, позволяя процессу шифрования или дешифрования функционировать.

Ключ — это пароль?

Нет. По крайней мере, не совсем. Создание ключа является результатом использования алгоритма, тогда как пароль обычно выбирается пользователем. Путаница возникает из-за того, что мы редко специально взаимодействуем с криптографическим ключом, тогда как пароли являются частью повседневной жизни.

Иногда пароли являются частью процесса создания ключа. Пользователь вводит свой сверхнадежный пароль, используя всевозможные символы и символы, и алгоритм генерирует ключ, используя их ввод.

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Понятие криптографии

Криптография также нередко называется криптологией. Это – искусство передачи информации электронного или иного типа так, чтобы без ключа шифрования считать ее было невозможно. Термин произошел от нескольких греческих слов:

- криптос – скрытый;

- графо – писать.

Направление науки по составлению алгоритмов шифрования является одним из древнейших в мире. Но в современных реалиях данное понятие приобрело совершенно новые обороты.

Криптография – комплекс алгоритмов, знаний и средств для защиты конфиденциальности тех или иных сведений от посторонних глаз. А криптоанализом называют некое направление деятельности, которое изучает правила и методы нарушения сохранности сообщения.

История возникновения

Вопросы, связанные с алгоритмами шифрования, начали решаться еще в древнем мире. Работают изобретенные некогда людьми варианты защиты по сей день.

Впервые соответствующая тема всплыла с появлением первой письменности. Раньше встречались следующие виды письма:

- иератическое;

- демотическое.

Первый вариант использовался священнослужителями, второй – всеми остальными. Греки и римляне стали «изобретателями» собственных систем тайного письма. А именно – скорописи. Изначально это и было секретным письмом. «Изобретателем» является некий Тиллиус Тиро.

Но лишь в средневековье различные алгоритмы по так называемому шифрованию сообщений начали использовать в дипломатических целях с завидной регулярностью. Также соответствующие приемы встречались в торговле и военной деятельности. А в 1499 году появилась первая книжка по криптографии.

Современное развитие

Алгоритмы шифрования потихоньку развивались и приобретали новый вид. Современная интерпретация оных возникла примерно в 1990 году. В те времена началось активное развитие информационных технологий.

Разные страны начали придумывать собственные стандарты криптографических протоколов. Примеры:

- Америка – Rijndael;

- Европа – NESSIE;

- Япония – CRYPTREC.

Также все ранее существующие алгоритмы сильно усложнились в плане математических конструкций. Это способствует затруднению криптоанализа. Новые требования, часто не связанные с математикой, привели к тому, что методы шифрования сейчас стали максимально устойчивыми и сложными. Начали появляться направления в криптографии, которые находятся на стыке математики и квантовых вычислений.

Сквозное шифрование

Одно из самых распространенных словечек о шифровании — сквозное шифрование. Сервис платформы социальных сообщений WhatsApp начал предлагать своим пользователям сквозное шифрование (E2EE) в 2016 году, обеспечивая постоянную конфиденциальность их сообщений.

В контексте службы обмена сообщениями EE2E означает, что после нажатия кнопки отправки шифрование остается в силе до тех пор, пока получатель не получит сообщения. Что здесь происходит? Что ж, это означает, что закрытый ключ, используемый для кодирования и декодирования ваших сообщений, никогда не покидает ваше устройство, что, в свою очередь, гарантирует, что никто, кроме вас, не сможет отправлять сообщения, используя ваше прозвище.

WhatsApp не первая и даже не единственная служба обмена сообщениями, предлагающая сквозное шифрование. Тем не менее, это продвинуло идею шифрования мобильных сообщений в мейнстрим, что вызвало гнев бесчисленных правительственных агентств по всему миру.

Как правильно хранить пароли?

Я скептически отношусь к различным программам для хранения паролей, которые автоматически подставляют нужные данные в поле ввода в браузере, почтовом клиенте, банковской программе и т. д. Мол, вам главное помнить только пароль от программы, а остальные пароли запомнит она. Причин несколько:

- Возможен взлом самой программы.

- Сегодня программа есть – а завтра ее закрыли. А вам предстоит увлекательный квест по переносу паролей в новую программу.

- Программа была установлена на устаревшей ОС на старом «железе», сгорела материнская плата, и ваша операционная система не загружается на другом компьютере. И вы ищете такое же «железо» или пытаетесь вытащить пароли через техподдержку программы (если она, конечно, есть, и пароли синхронизируются куда-то кроме вашего компьютера – что, кстати, является потенциальной дополнительной уязвимостью).

Простой способ хранить сложные пароли

При этом абсолютно любые пароли можно хранить хоть в текстовом файле «пароли.txt» на рабочем столе, при одном условии. Вот оно:

Например, ваш список паролей может выглядеть так:

- 5g~|r57C%llRWL0

- w8T?hl$oPf69l*@

- qo9n76R2Xlk89g%

- INV8K3mbPQrONQv

- p~Uw~EpU5H05PQo

Но он будет бесполезен, если не знать, как ими пользоваться. В примере выше – 5 паролей. И только вы знаете, что первый пароль рабочий, если удалить первый символ, второй – если удалить второй. Таких вариантов, к которым практически невозможно подобрать закономерность, много:

- В любом пароле нужно удалить 2-ю заглавную букву.

- Два первых (или последних) символа – лишние. Или второй и четвертый.

- Пароль правильный, если к нему дописать gfhjkmxbr («парольчик» в английской раскладке).

- Пароль нужно скопировать 2 раза и удалить 2 последних символа (какой по вашему шанс подобрать методом перебора 28-символьный пароль?).

- Ваш вариант.

Теоретически, даже такой пароль подобрать можно. Практически – вы думаете, кому-то это нужно? Кроме этого, если пароль от онлайн-сервиса, то методом перебора его подобрать не получится, по следующим причинам:

- Все больше сервисов уходят к двухфакторной авторизации (пароль + смс), в платежных системах это уже фактически стало стандартом.

- Не только вы знаете, что пароль можно попытаться подобрать методом перебора вариантов. Чаще всего в онлайн-сервисах после 3-5 попыток нужно подождать от 3 минут до получаса.

Зашифрованный архив

Хотя такой способ хранения паролей относительно безопасен, можно дополнительно обезопасить и его. Для этого достаточно сам файл переименовать во что-то достаточно нудное и ненужное широким массам, вроде «Основы эхолокации дельфинов (список литературы) – дипл. заочн. обр. Иванов.txt» и добавить это в архив, зашифрованный паролем.

В принципе, небольшой объем информации можно шифровать просто бесплатным архиватором 7-zip, который поддерживает шифрование алгоритмом AES-256 для форматов 7z и ZIP. Этот вариант подойдет, например, для съемных носителей, которые по тем или иным причинам нельзя шифровать другими вариантами (нужно что-то скидывать на компьютеры без спецсофта).

Пример работы

Если мы зашифруем так фразу «Привет, это журнал Код!», то можем получить что-то такое:

hi857ов9njg5jоlр6;p0ора

Штука в том, что одна и та же буква в шифровке не означает одинаковые буквы в исходном сообщении, потому что биты шифрования выбраны случайным образом. Поэтому при попытке расшифровки злоумышленник получит такие варианты:

Срочно подпишись на код

Верни деньги, а то вилы

мама, я сдал зачёт, ура

Ваш зам предатель и вор

Ваш зам ни при чём, вот

Также он может получить любые другие сочетания букв, цифр и пробелов в рамках тех 23 символов, которые у нас были в исходном сообщении. Может быть, это не текст вовсе, а набор цифр. Может быть, это текст на каком-то другом языке. Может быть, это не текст вовсе, а очень маленькая картинка. Все эти варианты можно получить из нашей зашифрованной строки, потому что злоумышленник не знает ключ.

Шифр Вернама — это сложно

Теперь попробуем объяснить подробнее.

1. Сообщение хранится в виде битов данных. Допустим, мы шифруем текст. Компьютер не умеет работать с текстом как таковым, он этот текст хранит как набор числовых кодов (проще говоря, у компьютера все буквы пронумерованы и он помнит только эти номера).

Числа, в свою очередь, компьютер хранит в виде двоичного кода, то есть битов данных. Это пока что не относится к шифрованию, это просто то, как хранится любая текстовая информация в компьютере.

| Буква | Код в ASCII | Биты данных |

| K | 75 | 01001011 |

| O | 79 | 01001111 |

| D | 68 | 01000100 |

Если мы напишем KOD в кодировке ASCII, то для компьютера это будет последовательность из трёх чисел, а каждое число — это набор битов:

01001011 01001111 01000100

2. Берём случайные биты в качестве ключа шифрования. На входе у нас три числа по 8 бит. Чтобы их зашифровать, нам нужны 24 случайных бита. Возьмём их с потолка, они ничего не значат:

10101101 01111010 10101011

3. Накладываем коды друг на друга и применяем алгоритм шифрования. Шифр Вернама построен на принципе «исключающего ИЛИ», он же XOR. Он смотрит на каждую пару битов и пытается понять, они одинаковые или разные. Если биты одинаковые, результат проверки будет 0, если разные — 1.

Можно проверить себя так: XOR задаёт вопрос «Эти биты разные»? Если да — то 1, если нет — то 0.

| Буква K | 1 | 1 | 1 | 1 | |

| Ключ | 1 | 1 | 1 | 1 | 1 |

| XOR (Они разные?) | 1 | 1 | 1 | 1 | 1 |

Если мы таким образом закодируем три буквы, мы получим три новых набора битов:

| KOD (сообщение) | 01001011 | 01001111 | 01000100 |

| Ключ | 10101101 | 01111010 | 10101011 |

| Результат шифрования с помощью XOR | 11100110 | 00110101 | 11101111 |

Получается, что на входе у нас было 24 бита данных и на выходе 24 бита данных. Но эти данные теперь совсем другие. Если перевести эти числа обратно в текст, мы получим:

KOD → æ5ï