Smwebcrypt

Содержание:

- Стеганография

- Тарабарщина, цифирь и другие шифры

- Расшифровка шифра Вернама

- Как доработать производительный RLS

- Типы шифров

- ЭТАОИН ШРДЛУ

- Решение

- Внедрение шифрования

- Возможности и ограничения

- Доступ на уровне записей в типовых конфигурациях. Настройка доступа пользователей с разделением по подразделениям/складам – практический пример

- Расшифровка

- Шифрование методом публичного ключа

- Множественные смещения (шифрование по Виженеру)

- Проблемы и их решение

- Стандартные шифры

- Как правильно хранить пароли?

- Тайнопись древних цивилизаций

- Универсальный декодер

Стеганография

Стеганография старше кодирования и шифрования. Это искусство появилось очень давно. Оно буквально означает «скрытое письмо» или «тайнопись». Хоть стеганография не совсем соответствует определениям кода или шифра, но она предназначена для сокрытия информации от чужих глаз.

Стеганография является простейшим шифром. Типичными ее примерами являются проглоченные записки, покрытые ваксой, или сообщение на бритой голове, которое скрывается под выросшими волосами. Ярчайшим примером стеганографии является способ, описанный во множестве английских (и не только) детективных книг, когда сообщения передаются через газету, где малозаметным образом помечены буквы.

Главным минусом стеганографии является то, что внимательный посторонний человек может ее заметить. Поэтому, чтобы секретное послание не было легко читаемым, совместно со стеганографией используются методы шифрования и кодирования.

Тарабарщина, цифирь и другие шифры

Работы арабских ученых способствовали появлению полиалфавитных шифров, более стойких к расшифровке, в которых использовались сразу несколько алфавитов. Однако люди Средневековья продолжали пользоваться простыми шифрами, основанными на замене букв другими буквами или цифрами, неправильном написании букв и т.д. В Средние века в Европе считалось, что криптография была тесно связана с магией и каббалой.

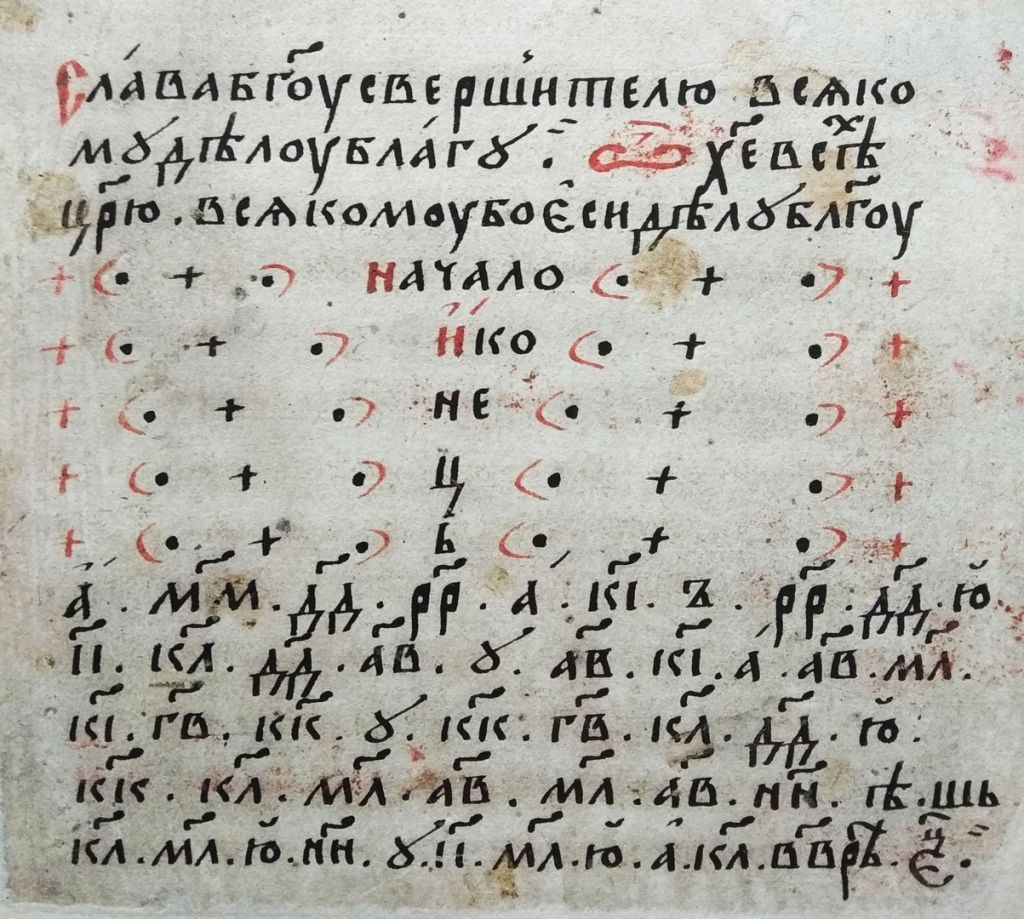

Интересно, что в Древней Руси тоже были свои способы тайнописи, например литорея, которая делилась на простую и мудрую. В мудрой версии шифра некоторые буквы заменялись точками, палками или кругами. В простой литорее, которая еще называлась тарабарской грамотой, все согласные буквы кириллицы располагались в два ряда. Зашифровывали письмо, заменяя буквы одного ряда буквами другого.

Еще одним известным шифром Древней Руси была цифирь, когда буквы, слоги и слова заменялись цифрами. Иногда для усложнения в шифр добавлялись математические действия, и было непросто разгадать подобную загадку: «Десятерица сугубая и пятерица четверицею, единица четверицею сугубо и десятерица дващи».

Тайнопись XVI века, в основе которой числовые значения церковнославянских букв

В эпоху Возрождения криптография переживает подъем. Начинается период формальной криптографии, связанный с появлением формализованных, более надежных шифров. Над некоторыми загадками ученых Ренессанса криптографы последующих лет бились столетиями.

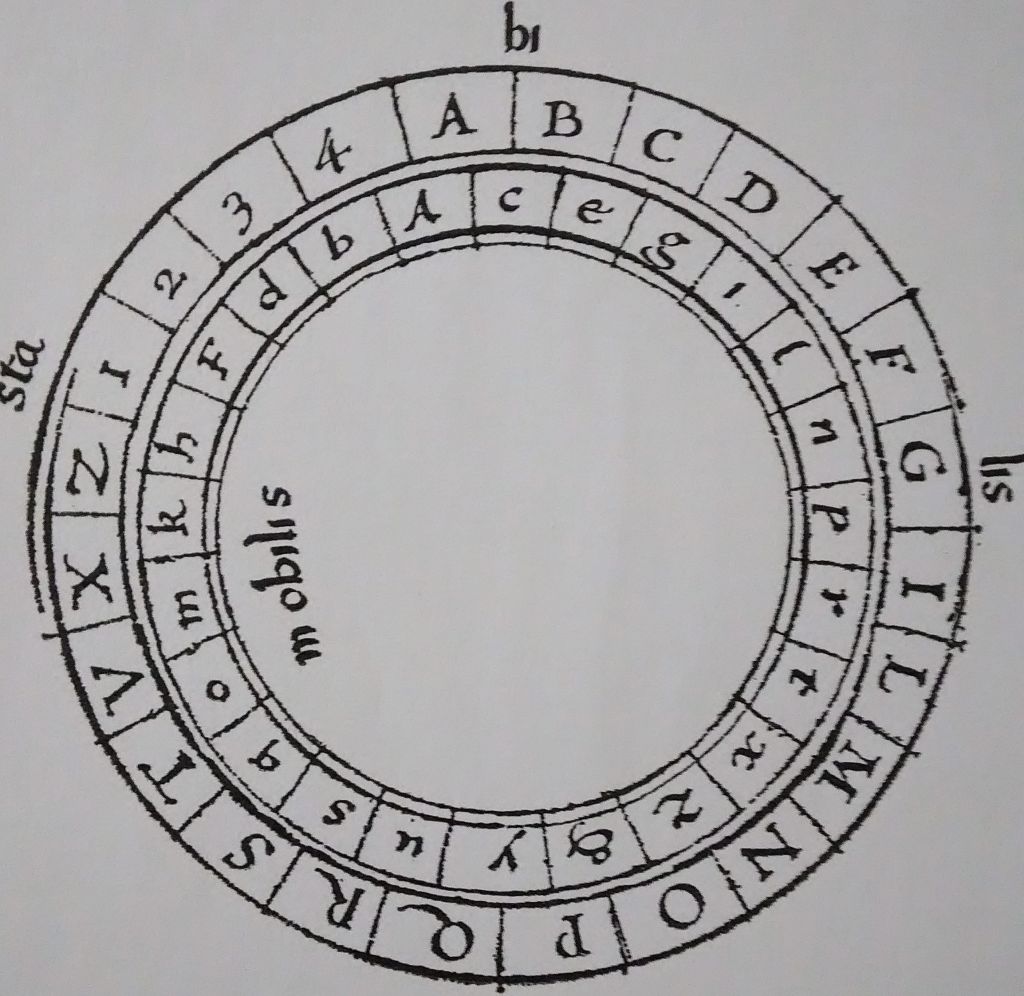

Около 1466 года итальянский ученый Леон Альберти изобретает шифровальный диск, состоящий из двух частей: внешней и внутренней. На неподвижном внешнем диске был написан алфавит и цифры. Внутренний подвижный диск также содержал буквы и цифры в другом порядке и являлся ключом к шифру. Для шифрования нужно было найти нужную букву текста на внешнем диске и заменить ее на букву на внутреннем, стоящую под ней. После этого внутренний диск сдвигался, и новая буква зашифровывалась уже с новой позиции. Таким образом, шифр Альберти стал одним из первых шифров многоалфавитной замены, основанных на принципе комбинаторики. Кроме того, Леон Альберти написал одну из первых научных работ по криптографии − «Трактат о шифрах».

Шифровальный диск Леона Альберти

Здесь стоит упомянуть такое явление, как стеганография, которому в работе Альберти также было уделено внимание. Если с помощью шифра пытаются утаить смысл информации, то стеганография позволяет скрыть сам факт передачи или хранения данных

То есть текст, спрятанный с помощью этого метода, вы примите за картинку, кулинарный рецепт, список покупок или, например, кроссворд. Или вообще не увидите его, если он будет написан молоком, лимонным соком или с помощью особых чернил. Часто методы стеганографии и криптографии объединялись в одном послании.

Прорывом в криптографии стала книга «Полиграфия» аббата Иоганеса Тритемия 1518 года, рассказывающая в том числе о шифрах с полиалфавитной заменой. Самым известным шифровальщиком XVI века считается дипломат и алхимик из Франции Блез де Виженер, придумавший абсолютно стойкий шифр, в котором использовалось 26 алфавитов, а порядок использования шифра определялся знанием пароля. Можно сказать, что шифр Виженера представлял собой комбинацию нескольких уже упоминавшихся шифров Цезаря.

Расшифровка шифра Вернама

Если у нас есть закодированное сообщение и ключ от него, то раскодировать его не составит труда. Мы просто пишем алгоритм, который применяет операцию XOR как бы в обратном порядке к каждому биту сообщения. Например:

- Если в ключе шифрования в каком-то бите стоит 1, то мы берём этот же бит в зашифрованном сообщении и меняем его. Если был 1, то меняем на 0. Если был 0, то меняем на 1.

- Если в ключе шифрования в каком-то бите стоит 0, то этот же бит в зашифрованном сообщении мы не меняем.

- Проходим так по каждому биту сообщения и получаем исходный текст.

Компьютер может совершать миллиарды таких операций в секунду. Главное — иметь на руках ключ для расшифровки.

Как доработать производительный RLS

Неоднократно в последнее время поступали задачи, когда требовалось доработать новый производительный RLS. В своей статье Ретунский Александр, программист компании АО «Корпоративные ИТ-проекты» (официальный партнер ИнфоСофт) опишет последовательность действий при доработке нового RLS, ключевые моменты и сложности, с которыми столкнулся. В Интернете статей или инструкций, которые подробно и просто описывают – как доработать производительный RLS, не так много и автор делиться своим опытом.

В данной статье не будут описаны различия и плюсы/минусы между стандартным и производительным RLS, в Интернете по этому вопросу есть много информации.

Типы шифров

История криптографии началась тысячи лет назад. Криптография использует множество различных типов шифрования. Ранние алгоритмы выполнялись вручную и существенно отличаются от современных алгоритмов , которые обычно выполняются машиной.

Исторические шифры

Исторические ручные и бумажные шифры, использовавшиеся в прошлом, иногда называют классическими . Они включают:

-

Замещающий шифр : единицы открытого текста заменяются зашифрованным текстом (например, шифр Цезаря и одноразовый блокнот )

- Полиалфавитный шифр замещения : шифр замещения, использующий несколько алфавитов замещения (например, шифр Виженера и машину Enigma )

- Полиграфический шифр замены : единица замены представляет собой последовательность из двух или более букв, а не только одну (например, шифр Playfair )

- Шифр транспонирования : шифротекст представляет собой перестановку открытого текста (например, шифр ограждения рельсов )

Исторические шифры обычно не используются в качестве отдельного метода шифрования, потому что их довольно легко взломать. Многие классические шифры, за исключением одноразового блокнота, могут быть взломаны с использованием грубой силы .

Современные шифры

Современные шифры более безопасны, чем классические, и предназначены для противодействия широкому спектру атак. Злоумышленник не должен быть в состоянии найти ключ, используемый в современном шифре, даже если он знает какое-либо количество открытого текста и соответствующего зашифрованного текста. Современные методы шифрования можно разделить на следующие категории:

- Частный ключ криптография ( алгоритм симметричного ключа ): тот же ключ используется для шифрования и дешифрования

- Криптография с открытым ключом ( алгоритм асимметричного ключа ): для шифрования и дешифрования используются два разных ключа.

В алгоритме с симметричным ключом (например, DES и AES ) отправитель и получатель должны иметь общий ключ, настроенный заранее и хранящийся в секрете от всех других сторон; отправитель использует этот ключ для шифрования, а получатель использует тот же ключ для дешифрования. В алгоритме с асимметричным ключом (например, RSA ) есть два отдельных ключа: открытый ключ публикуется и позволяет любому отправителю выполнять шифрование, в то время как закрытый ключ хранится в секрете для получателя и позволяет только ему выполнять правильное дешифрование.

Шифры с симметричным ключом можно разделить на блочные и потоковые . Блочные шифры работают с группами битов фиксированной длины, называемыми блоками, с неизменным преобразованием. Потоковые шифры шифруют цифры открытого текста по одной в непрерывном потоке данных, и преобразование последовательных цифр изменяется в процессе шифрования.

ЭТАОИН ШРДЛУ

Частота букв-это количество раз, когда буквы алфавита появляются в среднем в письменном языке. В английском языке частота букв буквы составляет , для это , что означает, что из 100 букв, написанных на английском языке, буква в среднем будет отображаться раз, в то время как отображается раз. Частота букв (в процентах) для других букв, как показано ниже.

occurance_english = {

'a': 8.2389258, 'b': 1.5051398, 'c': 2.8065007, 'd': 4.2904556,

'e': 12.813865, 'f': 2.2476217, 'g': 2.0327458, 'h': 6.1476691,

'i': 6.1476691, 'j': 0.1543474, 'k': 0.7787989, 'l': 4.0604477,

'm': 2.4271893, 'n': 6.8084376, 'o': 7.5731132, 'p': 1.9459884,

'q': 0.0958366, 'r': 6.0397268, 's': 6.3827211, 't': 9.1357551,

'u': 2.7822893, 'v': 0.9866131, 'w': 2.3807842, 'x': 0.1513210,

'y': 1.9913847, 'z': 0.0746517

}

Этот анализ частоты букв является рудиментарным способом идентификации языка, с помощью которого мы видим, соответствует ли текущее распределение частоты букв в тексте среднему распределению частоты букв в английском языке. ETAOIN SHRDLU – это приблизительный порядок частоты 12 наиболее часто используемых букв в английском языке.

На следующей диаграмме показан анализ частоты букв для расшифрованных открытых текстов с ключами шифрования из чтобы .

На приведенном выше рисунке мы могли ясно видеть, насколько хорошо распределение частот букв для ключа шифрования подходит для распространения английского языка. Теперь, когда наша гипотеза верна, нам нужен способ количественной оценки этой меры, и мы называем ее подходящим фактором.

Решение

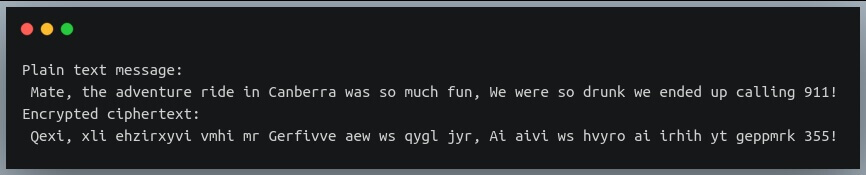

Теперь, когда мы определили наши две функции, давайте сначала воспользуемся функцией шифрования, чтобы зашифровать секретное сообщение, которое друг передает через текстовое сообщение своему другу.

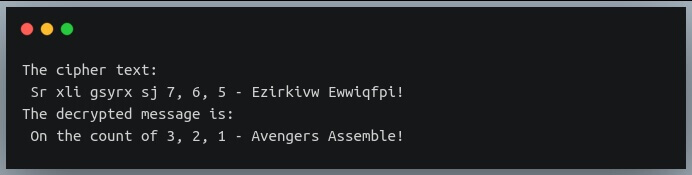

Обратите внимание, что все, кроме знаков препинания и пробелов, зашифровано. Теперь давайте посмотрим на шифрованный текст, который полковник Ник Фьюри посылал на свой пейджер: “Mr xli gsyrx sj 7, 6, 5 – Ezirkivw Ewwiqfpi!”

Теперь давайте посмотрим на шифрованный текст, который полковник Ник Фьюри посылал на свой пейджер: “Mr xli gsyrx sj 7, 6, 5 – Ezirkivw Ewwiqfpi!”.

Это оказывается шифротекст Цезаря, и, к счастью, ключ к этому шифру у нас в руках.

Давайте посмотрим, сможем ли мы обнаружить скрытое послание.

Отличная работа, Мстители!

Внедрение шифрования

Давайте создадим функцию caesar_cipher(), которая принимает строку для шифрования/дешифрования, “набор символов”, показывающий, какие символы в строке должны быть зашифрованы (по умолчанию это будет строчный регистр),

ключ, а также булево значение, показывающее, была ли произведена расшифровка (шифрование) или нет.

Это очень мощная функция!

Вся операция смены была сведена к операции нарезки.

Кроме того, мы используем атрибут string.ascii_lowercase – это строка символов от “a” до “z”.

Еще одна важная особенность, которой мы здесь достигли, заключается в том, что одна и та же функция обеспечивает как шифрование, так и дешифрование; это можно сделать, изменив значение параметра ‘key’.

Операция вырезания вместе с этим новым ключом гарантирует, что набор символов был сдвинут влево – то, что мы делаем при расшифровке сдвинутого вправо шифротекста Цезаря.

Давайте проверим, работает ли это на предыдущем примере.

Мы зашифруем только заглавные буквы текста и передадим то же самое параметру “characters”.

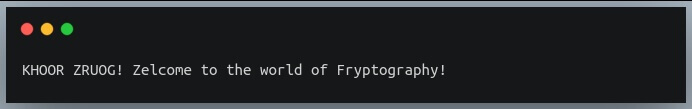

Зашифруем текст: “HELLO WORLD! Welcome to the world of Cryptography!”.

Посмотрите, как часть “KHOOR ZRUOG” соответствует шифрованию “HELLO WORLD” с ключом 3 в нашем первом примере.

Также обратите внимание, что мы указываем набор символов для заглавных букв с помощью string.ascii_uppercase. Мы можем проверить, правильно ли работает расшифровка, используя тот же зашифрованный текст, который мы получили в нашем предыдущем результате

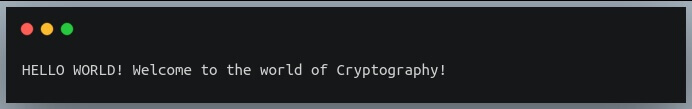

Мы можем проверить, правильно ли работает расшифровка, используя тот же зашифрованный текст, который мы получили в нашем предыдущем результате.

Если мы можем получить наш исходный текст, значит, наша функция работает идеально.

Обратите внимание, как мы установили параметр “decrypt” нашей функции в True. Поскольку мы восстановили наш оригинальный текст, это признак того, что наш алгоритм шифрования-дешифрования с использованием таблицы поиска работает отлично!

Поскольку мы восстановили наш оригинальный текст, это признак того, что наш алгоритм шифрования-дешифрования с использованием таблицы поиска работает отлично!

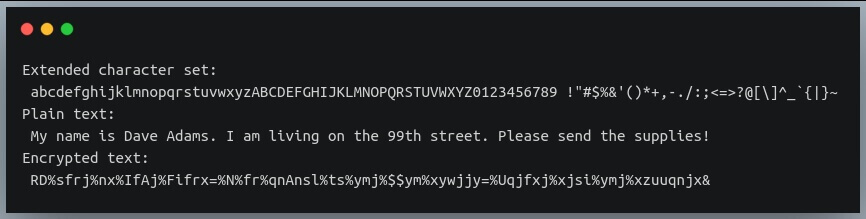

Теперь давайте посмотрим, можно ли расширить набор символов, включив в него не только строчные и прописные символы, но и цифры и знаки препинания.

Здесь мы включаем все символы, которые мы обсуждали до сих пор (включая символ пробела), в набор символов для кодирования.

В результате все (даже пробелы) в нашем обычном тексте было заменено другим символом!

Единственное отличие заключается в том, что обертывание происходит не по отдельности для строчных и прописных символов, а в целом для набора символов.

Это означает, что “Y” со смещением 3 не станет “B”, а будет закодирован как “1”.

Возможности и ограничения

В Internet Explorer, Mozilla Firefox (и других браузерах с поддержкой расширенных escape-кодов) символы в паролях могут быть на любом языке (кроме тех, что не

поддерживаются в Интернете вообще). Можно в одном пароле смешивать символы разных

языков (хоть японского!), это повысит защиту от взломщиков. Ведь не каждый

script-kiddy догадается, что в пароле могут быть не только латинские буквы.

И тем более, не каждому придёт на ум, что там, кроме русских, могут быть

и греческие или, скажем, тамильские. Так что, мой Вам совет: сочиняя пароль,

прикиньтесь полиглотом 🙂. Главное потом — не забыть,

какие буквы вводили (особенно если это были иероглифы). Но и здесь есть упрощённое

решение: включаете, скажем, греческую раскладку, а пишете какое-нибудь

знакомое слово (на клавиатуре-то всё равно родные русские буквы); в этом

случае достаточно запомнить (кроме самого слова) только раскладку, в которой

Вы его набирали.

В браузерах без поддержки расширенных escape-кодов можно использовать только английский и основной язык системы (русский для русскоязычных систем). Буквы прочих языков если даже и вводятся в поле, то лишь мешают, искажая пароль и вообще принося проблемы.

Рядом с кнопкой «Шифрование» отображается то, что апплету удалось узнать о Вашем браузере: можно ли использовать все языки или только два основных.

Так как алгоритм нестандартный, то для расшифровки сообщений нужно также

пользоваться дешифровщиком, находящимся здесь же (на этой странице).

На случай, если эту «программу» растащат по сайтам, могу предложить

ей (и алгоритму) название: скажем, SMWebCrypt. Это, конечно, не торговая

марка и названием стандарта, тоже понятно, не является.

Доступ на уровне записей в типовых конфигурациях. Настройка доступа пользователей с разделением по подразделениям/складам – практический пример

Многим известно, что в современных конфигурациях, разработанных с использованием БСП, имеются широкие возможности для настройки прав доступа. В частности, реализован функционал разделения доступа на уровне записей (RLS). Однако администратор(разработчик) при планировании схемы доступа в организации неминуемо столкнется со сложностями, если временами путается в понятиях: Группы пользователей/Группы доступа/Профили групп доступа.

В статье представлен принцип решения типичной задачи – ограничения прав пользователя на просмотр/изменение информации «чужих» складов и подразделений в конфигурации 1С: Управление торговлей 11.4.

Расшифровка

Теперь, когда у нас есть все необходимое для непосредственного извлечения обычного текста из данного зашифрованного текста, мы заключаем его в функцию, которая перебирает все возможные ключи шифрования в диапазоне , расшифровывает зашифрованный текст, вычисляет коэффициент соответствия для обычного текста и возвращает тот, который минимизирует коэффициент в качестве исходного сообщения. Реализация этой логики расшифровки на основе Python показана ниже.

def decipher(text: bytes) -> Tuple:

"""The function deciphers an encrypted text using Single Byte XOR and returns

the original plain text message and the encryption key.

"""

original_text, encryption_key, min_fq = None, None, None

for k in range(256):

# we generate the plain text using encryption key `k`

_text = single_byte_xor(text, k)

# we compute the fitting quotient for this decrypted plain text

_fq = compute_fitting_quotient(_text)

# if the fitting quotient of this generated plain text is lesser

# than the minimum seen till now `min_fq` we update.

if min_fq is None or _fq < min_fq:

encryption_key, original_text, min_fq = k, _text, _fq

# return the text and key that has the minimum fitting quotient

return original_text, encryption_key

Этот подход также был протестирован на 100 случайных английских предложениях со случайными ключами шифрования, и было обнаружено, что этот метод расшифровки хорошо работает для всех образцов. Этот подход потерпит неудачу, если предложение очень короткое или содержит много символов. Исходный код для всего этого процесса расшифровки доступен в записной книжке Jupyter по адресу arpitbhayani.me/decipher-single-byte-xor .

- Этаоин шрдлу

- Частота английских букв

- Cryptopals Challenge – Набор 1 Вызов 3

- Все, что вам нужно знать об Обратной частоте документов

- Быстрая и эффективная разбивка на страницы в MongoDB

- Как Sleepsort помог мне понять параллелизм в Golang

- Как python реализует сверхдлинные целые числа?

Вы всегда можете найти меня в твиттере @arpit_bhayani .

Шифрование методом публичного ключа

Самый популярный из алгоритмов шифрования, который используется повсеместно в технике и компьютерных системах. Его суть заключается, как правило, в наличии двух ключей, один из которых передается публично, а второй является секретным (приватным). Открытый ключ используется для шифровки сообщения, а секретный — для дешифровки.

В роли открытого ключа чаще всего выступает очень большое число, у которого существует только два делителя, не считая единицы и самого числа. Вместе эти два делителя образуют секретный ключ.

Рассмотрим простой пример. Пусть публичным ключом будет 905. Его делителями являются числа 1, 5, 181 и 905. Тогда секретным ключом будет, например, число 5*181. Вы скажете слишком просто? А что если в роли публичного числа будет число с 60 знаками? Математически сложно вычислить делители большого числа.

В качестве более живого примера представьте, что вы снимаете деньги в банкомате. При считывании карточки личные данные зашифровываются определенным открытым ключом, а на стороне банка происходит расшифровка информации секретным ключом. И этот открытый ключ можно менять для каждой операции. А способов быстро найти делители ключа при его перехвате — нет.

Множественные смещения (шифрование по Виженеру)

До сих пор мы использовали одно значение сдвига (ключ) для сдвига всех символов в строках на одинаковое количество позиций.

Мы также можем попробовать вариант, в котором мы будем использовать не одну клавишу, а последовательность клавиш для выполнения различных сдвигов в разных позициях текста.

Например, допустим, мы используем последовательность из 4 клавиш: 1,5,2,3] При таком методе наш первый символ в тексте сдвинется на одну позицию, второй – на пять позиций,

третий символ на две позиции, четвертый на три позиции, а затем снова пятый символ будет сдвинут на одну позицию, и так далее.

Это улучшенная версия шифра Цезаря, которая называется шифром Виженера.

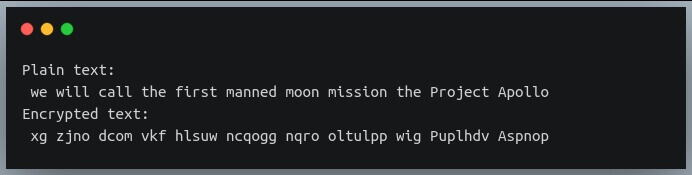

Давайте применим шифр Виженера на практике.

Функция выполняет как шифрование, так и дешифрование, в зависимости от значения булевого параметра “decrypt”.

Мы отслеживаем общее количество зашифрованных/расшифрованных строчных букв с помощью переменной i, используем ее с оператором modulus, чтобы определить, какой ключ из списка использовать следующим.

Обратите внимание, что мы сделали операцию сдвига очень компактной; это эквивалентно многоэтапному процессу преобразования между Unicode и символьными значениями и вычисления сдвига, который мы видели ранее. Давайте попробуем использовать эту функцию на примере другого простого текста:

Давайте попробуем использовать эту функцию на примере другого простого текста:

Здесь мы выполняем шифрование, используя ключи , и, как и ожидалось, первый символ “w” был сдвинут на одну позицию к “x”,

второй символ “e” сдвинут на две позиции к “g”; третий символ “w” сдвинут на три позиции к “z”.

Этот процесс повторяется со следующими символами.

Выполните процесс расшифровки с теми же ключами и посмотрите, сможете ли вы снова восстановить исходное заявление.

Проблемы и их решение

Проблемы могут быть связаны с поддержкой расширенных escape-кодов Вашим браузером. Сценарий пытается распознать это свойство браузера. Но на случай ошибок рядом с кнопкой «Дешифровать» имеется список «режим».

Если текст расшифровывается неправильно, то вместо значения «— авто —» попробуйте выбрать другое значение.

Если дешифрованный текст не виден или показывается как бессмысленный набор обычной латиницы, кириллицы и служебных символов, то Вам, видимо, нужно выбрать вариант «sucking`», что означает браузер, не поддерживающий расширенные escape-коды.

Если дешифрованный текст вместо русского показывается в расширенной латинице, то выбирайте вариант «%u (FF,IE)», это значит, что расширенные escape-коды Вашим браузером поддерживаются.

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из hello world получается dlrow olleh. Другой пример — менять местами каждые две буквы. Таким образом, предыдущее сообщение станет eh ll wo ro dl.

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Моноалфавитная замена

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

Подсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Как правильно хранить пароли?

Я скептически отношусь к различным программам для хранения паролей, которые автоматически подставляют нужные данные в поле ввода в браузере, почтовом клиенте, банковской программе и т. д. Мол, вам главное помнить только пароль от программы, а остальные пароли запомнит она. Причин несколько:

- Возможен взлом самой программы.

- Сегодня программа есть – а завтра ее закрыли. А вам предстоит увлекательный квест по переносу паролей в новую программу.

- Программа была установлена на устаревшей ОС на старом «железе», сгорела материнская плата, и ваша операционная система не загружается на другом компьютере. И вы ищете такое же «железо» или пытаетесь вытащить пароли через техподдержку программы (если она, конечно, есть, и пароли синхронизируются куда-то кроме вашего компьютера – что, кстати, является потенциальной дополнительной уязвимостью).

Простой способ хранить сложные пароли

При этом абсолютно любые пароли можно хранить хоть в текстовом файле «пароли.txt» на рабочем столе, при одном условии. Вот оно:

Например, ваш список паролей может выглядеть так:

- 5g~|r57C%llRWL0

- w8T?hl$oPf69l*@

- qo9n76R2Xlk89g%

- INV8K3mbPQrONQv

- p~Uw~EpU5H05PQo

Но он будет бесполезен, если не знать, как ими пользоваться. В примере выше – 5 паролей. И только вы знаете, что первый пароль рабочий, если удалить первый символ, второй – если удалить второй. Таких вариантов, к которым практически невозможно подобрать закономерность, много:

- В любом пароле нужно удалить 2-ю заглавную букву.

- Два первых (или последних) символа – лишние. Или второй и четвертый.

- Пароль правильный, если к нему дописать gfhjkmxbr («парольчик» в английской раскладке).

- Пароль нужно скопировать 2 раза и удалить 2 последних символа (какой по вашему шанс подобрать методом перебора 28-символьный пароль?).

- Ваш вариант.

Теоретически, даже такой пароль подобрать можно. Практически – вы думаете, кому-то это нужно? Кроме этого, если пароль от онлайн-сервиса, то методом перебора его подобрать не получится, по следующим причинам:

- Все больше сервисов уходят к двухфакторной авторизации (пароль + смс), в платежных системах это уже фактически стало стандартом.

- Не только вы знаете, что пароль можно попытаться подобрать методом перебора вариантов. Чаще всего в онлайн-сервисах после 3-5 попыток нужно подождать от 3 минут до получаса.

Зашифрованный архив

Хотя такой способ хранения паролей относительно безопасен, можно дополнительно обезопасить и его. Для этого достаточно сам файл переименовать во что-то достаточно нудное и ненужное широким массам, вроде «Основы эхолокации дельфинов (список литературы) – дипл. заочн. обр. Иванов.txt» и добавить это в архив, зашифрованный паролем.

В принципе, небольшой объем информации можно шифровать просто бесплатным архиватором 7-zip, который поддерживает шифрование алгоритмом AES-256 для форматов 7z и ZIP. Этот вариант подойдет, например, для съемных носителей, которые по тем или иным причинам нельзя шифровать другими вариантами (нужно что-то скидывать на компьютеры без спецсофта).

Тайнопись древних цивилизаций

За наукообразным словом «криптография» (с древнегреческого буквально − «тайнопись») скрывается древнее желание человека спрятать важную информацию от посторонних глаз. Можно сказать, что сама письменность в самом начале уже была криптографической системой, так как принадлежала узкому кругу людей, и с помощью нее они могли обмениваться знаниями, недоступными неграмотным. С распространением письма возникла потребность в более сложных системах шифрования. Со времен древних цивилизаций криптография верно служила военным, чиновникам, купцам и хранителям религиозных знаний.

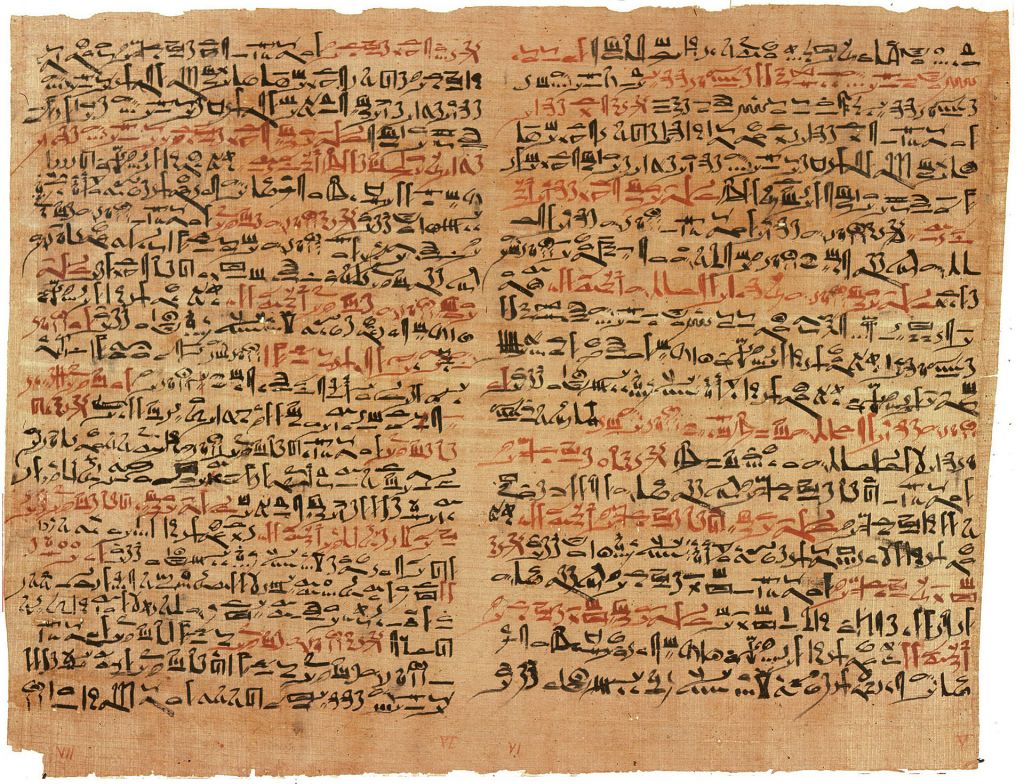

Самым древним свидетельством применения шифра (около 4000 до н.э.) ученые считают древнеегипетский папирус с перечислением монументов времен фараона Аменемхета II. Безымянный автор видоизменил известные иероглифы, но, скорее всего, не для сокрытия информации, а для более сильного воздействия на читателя.

Фрагмент хирургического папируса, одного из наиболее важных медицинских текстов Древнего Египта

Еще один известный шифр – древнесемитский атбаш, приблизительно 600 г. до н.э. Здесь информацию запутывали самым простым способом − с помощью подмены букв алфавита. Криптограммы на атбаше встречаются в Библии.

А в Древней Спарте пользовались скиталой – шифром из цилиндра и обвивающей его полоски пергамента. Текст писали в строку на пергаменте. После разматывания ленты текст превращался в шифр, прочитать который было возможно, только имея цилиндр такого же диаметра. Можно сказать, что спартанская скитала стала одним из первых криптографических устройств.

В IV столетии до н.э. автор военных трактатов Эней Тактик придумал шифровальный диск, названный впоследствии его именем. Для записи сообщения в отверстия диска с подписанными рядом с ними буквами последовательно продевалась нить. Чтобы прочитать текст, нужно было всего лишь вытягивать нить в обратной последовательности. Это и составляло основной минус устройства – при наличии времени шифр мог быть разгадан любым грамотным человеком. Зато, чтобы быстро «стереть» информацию с диска Энея, нужно было всего лишь вытянуть нить или разбить устройство.

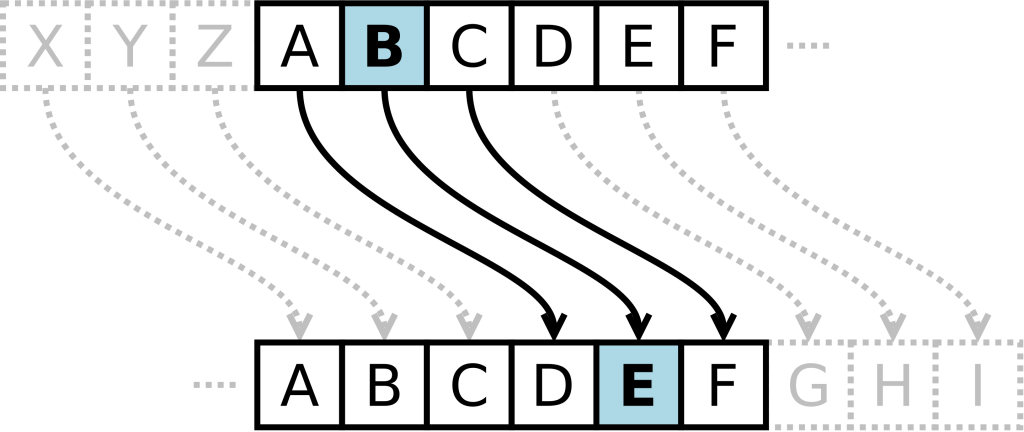

Шифр Цезаря со сдвигом на 3: A заменяется на D, B заменяется на E и так далее. Z заменяется на C

Одним из первых документально зафиксированных шифров является шифр Цезаря (около 100 г. до н.э.). Его принцип был очень прост: каждая буква исходного текста заменялась на другую, отстоящую от нее по алфавиту на определенное число позиций. Зная это число, можно был разгадать шифр и узнать, какие тайны Цезарь передавал своим генералам.

Шифрованием пользовались многие древние народы, но особенного успеха в криптографии уже в нашу эру достигли арабские ученые. Высокий уровень развития математики и лингвистики позволил арабам не только создавать свои шифры, но и заниматься расшифровкой чужих. Это привело к появлению первых научных работ по криптоанализу – дешифровке сообщений без знания ключа. Эпоха так называемой наивной криптографии, когда шифры были больше похожи на загадки, подошла к концу.

Универсальный декодер

Сервис отлично справляется с кириллицей. Очень популярен среди юзеров рунета. Если вы выбрали его для работы, то необходимо сделать копию текста, нуждающегося в декодировании и вставить в специальное поле. Следует размещать отрывок так, чтобы уже на первой строчке были непонятные знаки.

Если вы хотите, чтобы ресурс автоматически смог раскодировать, придется отметить это в списке выбора. Но можно выполнять и ручную настройку, указав выбранный тип. Итоги можете найти в разделе «Результат». Вот только тут есть определенные ограничения. К примеру, если в поле вставить отрывок более 100 Кб, софт не обработает его, так что нужно будет выбирать кусочки.